一、网络攻击的“昨天”。

自从网络诞生至今,信息安全一直受到来自各方的威胁和攻击。在过去,一般的网络攻击主要采用点对点方式,攻击者需要做端口扫描,漏洞扫描,溢出测试,存取等很复杂流程,才可能攻破对方的防御,登录并控制对方。

二、今天,网络攻击“升级”了。

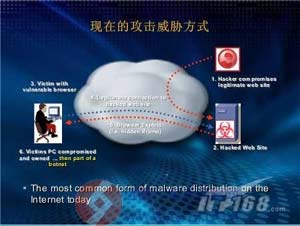

到了web2.0时代,过去的攻击方式已经无法“与时俱进”了。现在,一个黑客为了感染并控制很多肉鸡(黑客们的行话,即表示受到黑客控制的电脑),通常采取网站挂马的方式,首先在互联网架设个吸引人的server或web站点,吸引大家去下载。在下载过程中,利用各种漏洞,将他的恶意代码或程序插入到浏览此网站的“肉鸡”中,感染的肉鸡就成为僵尸网络的一员,以后主控可以利用这个网络来做想做的事情。

三、攻击,来自四面八方。

那么,这些攻击的来源主要有那些呢?如今,我们在互联网的应用逐渐增多,email,web,视频,语音,即时通信,下载,如此多的应用,需要开的端口很多;另外,通过电子邮件附件的方式也可以迅速广泛地发动攻击;还有很多恶意的URL,通过网络访问的方式,攻击访问的客户机器。还有“威名远扬”的零日攻击,指被发现后立即被恶意利用的安全漏洞,这种攻击利用厂商缺少防范意识或缺少补丁,从而能够造成巨大破坏。

四、蠕虫?病毒?木马?你知道它们的区别么?

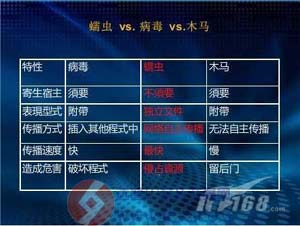

信息安全主要威胁,主要来自蠕虫、病毒和木马。病毒在DOS时代已存在,插在其它程序里,对程序进行破坏。木马也是程序,但它无法自主传播,需要通过其他的传播方式来感染你的主机。它的威胁在于,在各个被感染的主机上留一个后门,方便后续来登录和控制。蠕虫和木马不同,它在网络上可以自主传播,是独立的文件,不需要附在任何程序上面。最大特点是能够最快侵占各种互联网、CPU、内存等资源。我们常说的“僵尸网络”的建立,就是黑客们综合运用了以上的各种技术,让很多被感染的机器变成受他们控制的肉鸡。

五、忧心忡忡:谁来保障我们的未来?

我们看到,今天的互联网已走进web2.0时代,随着互联网的普及,它对我们的生活影响将越来越大。那么,针对网络中的各种攻击和威胁,如何保障我们的信息安全呢?请大家继续关注下期的内容——《思科网络安全技术二:信息安全框架》

我们未来的网络需要更安全的保障.